報告書によると、タイムライン上におけるサイバーエスピオナージの特徴は侵害が発見されるまでに数年を要するケースが多いことにある。標的対象は主に公的機関、製造業、専門職の3つが挙げられる。攻撃実行者の93%は国家機関ないし国家であることも判明した。侵害を受けたデータのうち、49%は機密性の高い情報と内部情報であることもわかった。またコロナ禍においてもサイバーエスピオナージ攻撃は続く。研究開発を進め、知財を持つ製薬会社がこれまで以上に標的対象になっている。なお、今回の報告書のデータ駆動においてはベライゾン社のデータ漏洩侵害報告書をもとに侵害パターンのひとつとしてサイバーエスピオナージ活動を抽出している。1万6000件に上る全体の侵害パターンのうち、サイバーエスピオナージは10%を占め、1600件に上った。

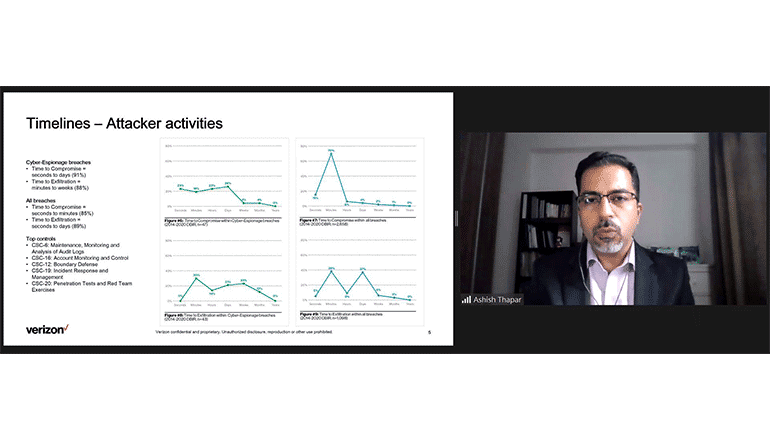

続いて、Tapar氏が報告書の考察について解説した。タイムライン解析については、攻撃者からみると、サイバーエスピオナージは他の侵害と比較して長い時間を要していることがわかる。時間軸では平たんなグラフを描き、数時間かけて侵害する特徴がある。これは複雑な攻撃であり、ノイズを立てずに侵害していることを意味する。一方、防御側のタイムラインをみると、サイバーエスピオナージは発見までに時間を要していることがわかる。他の侵害と比べてもそれは明らかである。さらに封じ込めに至るまでもサイバーエスピオナージは時間を費やす。このことからも迅速に検出することが困難であることがわかる。

では、サイバーエスピオナージ攻撃はどのように検出されているのか。サイバーエスピオナージは疑わしいトラフィックを確認したうえで、掘り下げる方法が一番多い。他の侵害は、法の執行機関によって特定されるケースや不正が発覚して露呈、またはユーザー自ら発見して報告されるケースが多い。「サイバーエスピオナージの標的になっているか否か、判断するには置かれている環境を把握することが大事であり、ネットワークやインフラ、トラフィックを正しく理解することが要になる」とTapar氏は強調した。

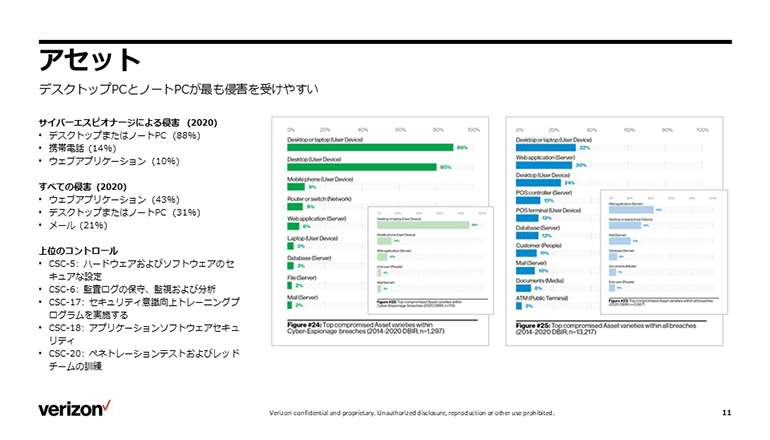

地域別ではアジア太平洋地域が最もサイバーエスピオナージの攻撃を受けている地域であることがわかった。クラウド解析の結果、アジアが標的される理由を「地政学的に対立が多いこと」「高度な研究機関が点在しているがゆえにたくさんの知財が眠っていること」「世界の各企業のアウトソーシング活動がアジアに委ねられていること」の3つを挙げた。また業界別では公的機関、製造業、専門職がサイバーエスピオナージの攻撃を受けるケースが多い。それぞれの理由については、公的機関は「報告の義務が課せられているため」「公的機関であるがゆえに機密性の高い情報と個人情報を持つ」、製造業は「数百万ドル相当に及ぶ知財の価値を持つ場合があること」、専門職は法律事務所などが含まれ、「多くの顧客情報を持っているから」とまとめた。アセット別では、サイバーエスピオナージでは「デスクトップ」「ラップトップ」「モバイルデバイス」が主な標的対象にある。データの中身別では、サイバーエスピオナージは機密情報が全体の79%を占め、いかに内部情報が搾取されていることがわかる。

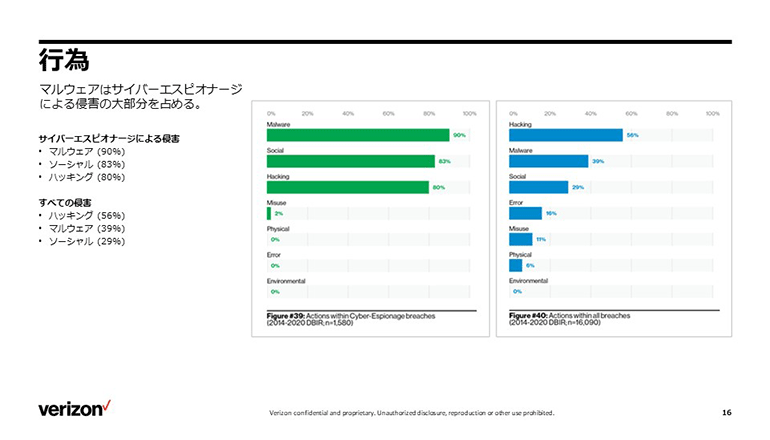

攻撃者の実行者は他の侵害では組織犯罪グループが上位を占めるのに対して、サイバーエスピオナージは政府機関が圧倒的に多い。サイバーエスピオナージの攻撃方法としては、「マルウェアのインストール」「ソーシャルエンジニアリング」「ハッキング」が多く、C2を乗っ取るケースもみられる。なお、Tapar氏の説明によると、大被害を受けた米テキサス州のソーラーウィンズ社のサイバー攻撃はバックドアが活用され、サプライチェーンを利用して侵害されたことが報告されている。

一般的にサイバー攻撃はEメールの添付別によるものが多く占める。サイバーエスピオナージにおいても例外ではない。Tapar氏は「教訓として言えることは、Eメールのコントロール強化が求められている」と指摘した。報告書ではサイバーエスピオナージ攻撃に対する具体的なクリティカルセキュリティコントロールの注目ポイントを挙げている。攻撃に備える指南書としての活用が期待される。日本語版も配布されている。

https://enterprise.verizon.com/ja-jp/resources/reports/cyber-espionage-report/