標的型攻撃の対象は、もはや政府機関や重要インフラ企業だけではない。サプライチェーンを構成する取引先、業務委託先、顧客に至るまで標的企業を攻略するための踏み台にされる可能性がある。また、直近では仮想通貨(暗号通貨)の交換業者が、標的型攻撃と同じ攻撃手法により仮想通貨を盗まれる被害が発生している。

経産省の「サイバーセキュリティ経営ガイドライン Ver2.0」によると、サイバー攻撃を受けた経験があると回答した4割の企業の約半数が、外部から指摘があるまでサイバー攻撃を認識していなかったという。サイバー攻撃を認識していない残り6割の中には、被害に気がついていない企業が多数いる可能性を指摘している。

近年では標的型攻撃以外にも、ランサムウェアやクリプトジャッキング(仮想通貨目的の攻撃)など新たな攻撃手法が生まれ、金銭目的のばらまき型攻撃も増加している。サイバー攻撃の高度化、多様化、無差別化が進むことで、サイバーセキュリティは経営課題として認識されるようになってきた。

政府も、サイバー攻撃対策は経営者の責任で投資として実践していくことを啓発しているため、監督官庁からの要請があるだけでなく、今後はセキュリティ対策が十分に実施されているかが顧客の重要な取引基準の一つとなるだろう。

これまでも組織は多層的なセキュリティ対策を実施してきたが、深刻なセキュリティインシデントは、セキュリティ対策を比較的しっかり実施している企業においても発生しているのが実情だ。

攻撃の検知率が向上しても、その上を行く攻撃が編み出されている。そこで注目されているのが「脅威の分離」だ。脅威を見つけてから対処するのではなく、入れずに分離して封じ込めるという手法だ。インターネットは、どの組織にとっても最大の脅威となっている。

IPAの調査によるとマルウェアへの感染は8割以上がブラウジングやメールの利用などインターネット経由で発生。インターネットの脅威を分離して、組織内ネットワークにマルウェアなどが侵入できないようにする仕組みがインターネット分離だ。

インターネット分離の実現方法は、物理的な分離と論理的な分離方法に分けられる。物理分離は確実な手段だが、インターネット接続用に端末を用意する必要がある。工数やコストがかかる上に利用者の利便性低下が懸念される。対して論理分離は、利用者は1台の業務端末から「インターネット」と「業務システム」の両方を利用できる。現在では、インターネットの論理分離に注目が集まっている。

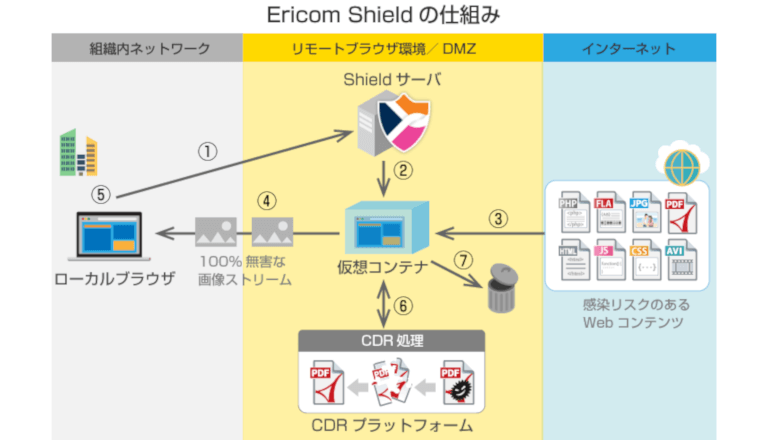

論理分離の中でもより「低コストかつ便利」にインターネット分離を実現できるができるのは「仮想ブラウザ方式」だ。VDI(仮想デスクトップ環境)やローカル端末上の仮想マシンを利用した方式は、デスクトップを仮想化するため、高スペックなサーバや端末が必要となったり、インターネットに接続するたびにデスクトップのログインが必要になったりする。

アシストでは、仮想ブラウザ方式のインターネット分離ソリューションを2つのラインアップで提案しているという。

インターネット分離(Web分離)の全てを備える「Ericom Shield」と、安価でWindows環境に最適な「ダブルブラウザ・ソリューション」だ。

代表的なインターネットアプリケーションはブラウザとメールです。Webメールを利用している場合は、Ericom Shieldやダブルブラウザ経由で利用できる。ローカルのメーラーを利用する場合でも、メール文中の不正なURLリンクはリモート分離ブラウザで開くため安全。マルウェアがメール添付されて侵入した場合でも、マルウェアとC&Cサーバとの通信経路にリモートブラウザが入るため、不正な通信をブロックできる。

インターネットからダウンロードするファイルの内部ネットワークへの取り込みは、インターネット分離されたシステムにとって数少ない感染のリスクになるため、無害化した上で取り込む必要がある。Ericom ShieldではVOTIROをビルトインしているため、ワンクリックでファイル形式を変えずに無害化して端末にダウンロードできる。ダブルブラウザの場合は、Smooth Fileなどのファイル無害化製品と連携させる必要がある。