至急! いまこそマルウェア感染対策を

けれども、たとえメディアが大騒ぎしなくなっても、根本的な危険が去ったわけではない。「感染の減少」が確認された同じ日に、情報処理推進機構(IPA)は、同ランサムウェアに対する注意を促す過去記事に追記している。また海外では、WannaCryの偽物までもが出回っている。データを暗号化しないそれはポップアップウィンドウを容易に閉じられる。愉快犯による仕業かもしれないが、感染した事実は本物のランサムウェアとまったく変わらない。いま現在も、「NICTERWEB弐」(情報通信研究機構)を見れば、悪者たちによる獲物探しが続いていることがわかる。

ランサムウェアを含むマルウェアは、OSやアプリケーションの既知の脆弱性を突いて行われる攻撃がほとんどで、それら脆弱性の放置は重大なセキュリティインシデントを引き起こし、脆弱性のマネジメントがいかに重要かということが、今回のWannaCry事件で改めて浮き彫りになった。しかし、悪用される脆弱性は、ブラウザやアドイン、Adobe Flash PlayerやJavaといったサードパーティアプリケーションやOSなど多岐におよぶため、企業・団体のIT部門の限られた人員ですべての脆弱性を把握し、その対策をすべてのPCやサーバーに適用することは非常に困難なのが実情だ。

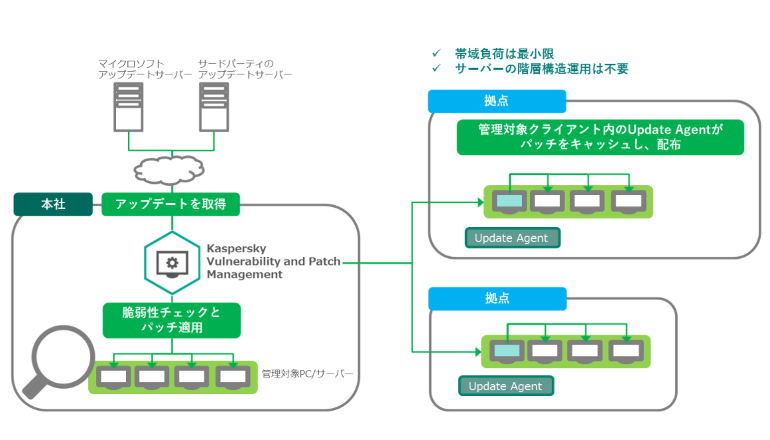

加えて、OSなどのサポートが終了しパッチが提供されていないケースもある。システム更新やネットワークからの隔離といった対処を適切に行うためにも脆弱性のマネジメントはITセキュリティ上、最重要課題だという。情報セキュリティソリューションを提供する株式会社カスペルスキーはきょう、法人向けに脆弱性およびパッチ管理を行うセキュリティ製品「Kaspersky Vulnerability and Patch Management」の提供を開始した。パートナー企業経由での販売だという。

同製品は、大規模環境でもリアルタイム性を発揮し、脆弱性情報の収集と、各ソフトウェアベンダーのアップデートサーバーからパッチを収集。脆弱性対象となるコンピューターと緊急度を提示し、緊急度やスケジュール、対象グループに応じたパッチ適用を実施する。ほかに複数拠点での効率的かつネットワーク負荷が少ないパッチ適用の仕組みなどを有し、 ユーザーは脆弱性のリスクをさらに低減する運用が行えるとのことだ。