サイバー犯罪を学ぶ、4万2068件のセキュリティインシデントと1935件のデータ漏洩

「Cyber Security Dialogue(サイバーセキュリティダイアログ)」のゲストプレゼンテーションはベライゾン社のサイバー・ストラテジー&マーケティング部門のグローバルヘッドであるJohn D.Loveland氏が登壇した。ベライゾン社ではサイバー犯罪について学ぶことを目的に、65の組織から集計した84カ国からの4万2068件のセキュリティインシデントと1935件のデータ漏洩に関する分析結果をまとめた2017年度版データ漏洩/侵害調査報告書(DBIR)を発表したところで、その内容について説明を行った。

「20年近く侵害に関する調査を行っています。さまざまなデータ侵害があり、それぞれが直面しているセキュリティ問題の実態を統計的に示すことで、具体的な情報を得ることができます。」

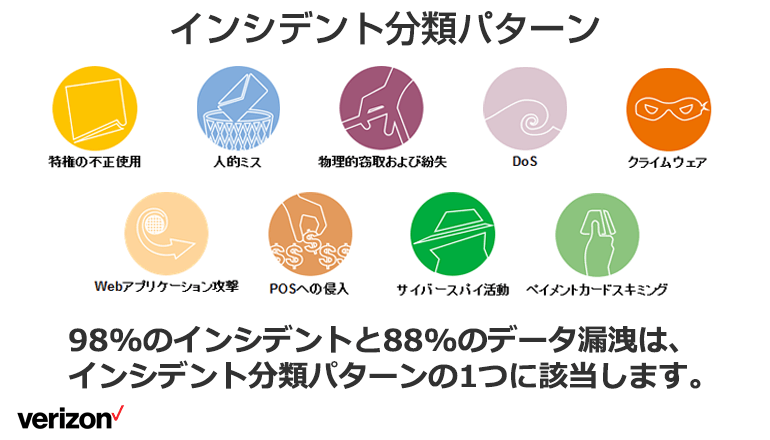

98%のインシデントと88%のデータ漏洩は分類パターンのひとつに該当することからも統計的に示すことの重要性を裏付けることができる。一方、グローバル犯罪のため、地域で特色を出すことは難しいというが、業界ごとにどのようなパターンが引き起こされているのかということが分析できる。これにより、「よりフォーカスしたかたちで投資ができるメリットがある」とLoveland氏は主張した。例えば、教育業界でサイバースパイが拡大しており、国家や企業の教育サービスを攻撃し、競合他社の調査結果などの知財を盗む件数が増えていることが調査結果から推測することができるという。「調査結果から学べることがある」とLoveland氏は指摘する。

「ユーザー14人に1人がフィッシングに引っかかり、そのうちの4分の1はFacebookやLinkedInなどから繰り返し騙されています。データ漏洩の50%以上で、盗まれたパスワードや脆弱で推測可能なパスワードが利用されている状態から、未然に防ぐためには企業・組織内でトレーニングを施すことが必要でしょう。」

このほか、不正プログラムのランサムウェアがクライムウェアの中で最も多く使用されている機能であると報告されている。ランサムウェアは増加傾向にあり、アタック方法は非常にシンプルであることも特徴にある。悪質な電子メールの添付ファイルを介して侵入し、最も一般的な侵入経路はJavaScriptや悪質なOffice文書などが挙げられる。ランサムウェアがダークウェブで販売されていることもわかった。最新の情報ではサイバースパイ活動は製造業や公的機関で顕著なっていることも報告されている。

では、予防できるために何ができるのか。Loveland氏は講演の最後にこのようなメッセージを残した。

「自転車が盗まれる状況を想像してください。チェーンを切る必要があれば、チェーンがかかっていない自転車を盗むのが当たり前。これをデータ漏洩に置き換えると、今後もマルウェアは増えていくだろうから、一歩先を考える必要があります。たくさんの障壁物があればあるほど自社のデータを守ることができるのです。」

攻撃の3分の2がIoT狙い、複数のレイヤーからセキュリティを構築するべき

続いて行われたパネルディスカッションでは国立研究開発法人情報通信研究機構(NICT)門脇直人理事がモデレーター役となり、先の米ベライゾン社Loveland氏と総務省から情報流通行政局サイバーセキュリティ課の山田隆裕氏、奈良先端科学技術大学院情報科学研究科教授の門林雄基氏、一般社団法人JPCERTコーディネーションセンター理事/最高技術責任者の真鍋敬士氏が並んだ。

冒頭、NICTの門脇氏は「モビリティ、クラウド、AR、IoT、ビックデータを活用する技術が勢いを増しています。ユーザーエクスペリエンスは高まり、デジタルトランスフォーメンション時代に入っています。ですから、これまで経験していないようなリスクに直面しているケースが増えていると思います。これについて議論しましょう」と呼びかけ、未知のサイバー脅威やこの先の次世代セキュリティ対策をテーマに進めた。

はじめにベライゾン社のLoveland氏の講演を受けて、JPCERTの真鍋氏は昨年秋に話題になった韓国、中国におけるDDoSの攻撃事例をもとに、意見を述べた。

「2016年9月にソースコードが公開され、半月後にDyn社が大規模のDDoS攻撃を受けました。Miraiボットネットによって攻撃された結論でした。脆弱なパスワードを狙って攻撃するわけですが、なぜIoTが狙われるのでしょうか。既に3年前から潜在していた問題です。インターネット接続された機器はある程度観測することができます。SHODAなどの検索サービスで具体的に観測することもできます。全国の病院に設置されている災害時などに使う水処理システムの利用もひとつあるでしょう。攻撃を受けるIoTデバイスを減らしていかなければいけないと思います。」

真鍋氏の意見に対してLoveland氏はこう答えた。

「従来のセキュリティ対策は壁で企業を囲めばよかったですが、IoTデバイスが増えているなか、IoTそのものを投資対象にすることで、複数のレイヤーからセキュリティを構築するという考え方があります。さらに認証情報サービスを作り、それぞれのデバイスが認証され、プロファイルを確認していくと、ネットワークレベルに到達します。サイバーセキュリティについても行動を解析することができるのです。重要なことはインフラに対する活用です。」

続けて門脇氏がIoTのデバイスに関しても系統だった対策手法が存在するのかどうか、Loveland氏に尋ねると、

「デバイスの不正手法のパターンはまだ分析できていません。DDoSの攻撃はボットネットを使っていましたし、時期尚早だと思っています。デバイスの使い方については来年になればIoT関連のデータが上がり、デバイス別の危険度が分析できるでしょう。」と答えた。

また奈良先端科学技術大学院大学の門林氏は「将来のセキュリティ対策については個別具体論で検討することがすごく大事だと思います」と述べた。

一方、総務省の山田氏は「IoTがリスクになっています。観測データから3分の2がIoTを狙っていることがわかりました。真鍋さんが指摘されているように、対策にあたって悩ましいのが誰が何をすべきなのかを把握することです。作った人がいて、それを設置して、サービスを受ける人がいますから、特定するのは難しい作業だと思います。そのなかで、できる限りセキュリティを確保し、ガイドラインから対策することも可能です。経産省と総務省でガイドライン「IoTサイバーセキュリティ アクションプログラム』を作ったところです」と報告した。

「IoTサイバーセキュリティ アクションプログラム」と求められる具体論

ここで総務省における取組について紹介された。「IoTサイバーセキュリティ アクションプログラム」は2020年東京オリンピック・パラリンピック競技大会を控え、IoT機器・サービスが急速に普及するなか、IoT時代に対応したサイバーセキュリティを早急に確立すべく、2017年に関係府省・団体・企業との緊密な連携のもと、サイバーセキュリティ政策を実施するものである4月には緊急提言したところだ。サイバーセキュリティタスクフォースの開催やIoT機器セキュリティ対策の実施、セキュリティ人材育成のスピードアップ、総務大臣表彰制度の創設、国際連携の推進を柱に進められていく。

JPCERTの真鍋氏によるプレゼンテーションも行われた。未来のセキュリティリスクに備えて各組織が取り組むべきことはあるという。JPCERTでは定点観測システム「TSUBAME」を運用し、これにより動向把握している。「7547/TCP」へのアクセス急増によって特定のルータ製品に脆弱性を狙った攻撃であると推測し、Miraiの亜種にこの攻撃が組み込まれていることを確認した。「情報システム管理系部門で立ち上げているケースが多い。リスク対策として法務が立ち上げには絡んできているが、主体になっていない。これも現状の課題のひとつだ」とまとめた。

奈良先端科学技術大学院大学の門林氏は技術研究の視点からサイバーセキュリティを語り、デジタル変革の4本柱に「インフラ仮想化(クラウド含む)」「ビッグデータ(機械学習を含む)」「IoT(産業用を含む)」「IPv6」を挙げた。インフラ仮想化のセキュリティ問題は「隣接テナントからの攻撃にあり、フォローアップがされていない」と指摘。ビックデータについては2013年からヨーロッパの研究グループと日本は総務省とヨーロッパコミッションで 3年間にわたり、研究を進め、「MATATABI」の実証研究行っているという。いずれも「いろいろなサイバー脅威があるので、IoTセキュリティについては具体論が大事だ」と強調し、「今後、問題は広がっていく可能性はあります。ビジネス的に大きな可能性あるもののセキュリティ対策には大きなリスクがあると考えています。」とまとめた。

人材不足を課題に、橋渡し役の育成も必要

企業においてセキュリティ対策をするための人材不足も課題にある。それぞれの意見が聞かれた。

JPCERTの真鍋氏は「日本の各組織から情報を得るのは難しい。研修というかたちで、セキュリティ活動を学んでもらい、各企業に持ち帰って、情報共有いただけるような社会にしていければ。」

奈良先端科学技術大学院大学の門林氏は「制度論で語る人はいるが、壊れる瞬間は場数を踏まないとわからない。ボキャブラリと経験値が必要です。サイバーセキュリティは21世紀的な科学技術だと思います。」

Loveland氏は「大学とパートナーシップを締結することで、人材開発ができます。ギャップを埋める作業を進めるべきです。」

総務省の山田氏は「人材育成によって被害を最小限にできます。実施しているサイバー防御演習に年間3000人に参加してもらうなど対策を練っています。2020年オリンピック・パラリンピックの時までに組織委員会が対応できるように進めていますが、経営者とエンジニアの間に距離があることから、政府しては橋渡し人材をいかに育成していくかということにも関心を持ち、内閣府で議論しています。」

最後に門脇氏は「議論を通じて、サイバーセキュリティに対する重要性は高まっていることが認識できたのではないでしょうか。喫緊の課題として。技術面、制度面、社会の実装の進展をみなさんで取り組んでいきましょう。」とまとめ、盛況裡に会を締めた。デジタル変革時代のサイバーセキュリティ対策について改めて考える機会になった。